Mot de passe ENT41 perdu : les bons réflexes pour le récupérer vite

Un identifiant oublié, et c'est tout un accès qui s'efface : voilà…

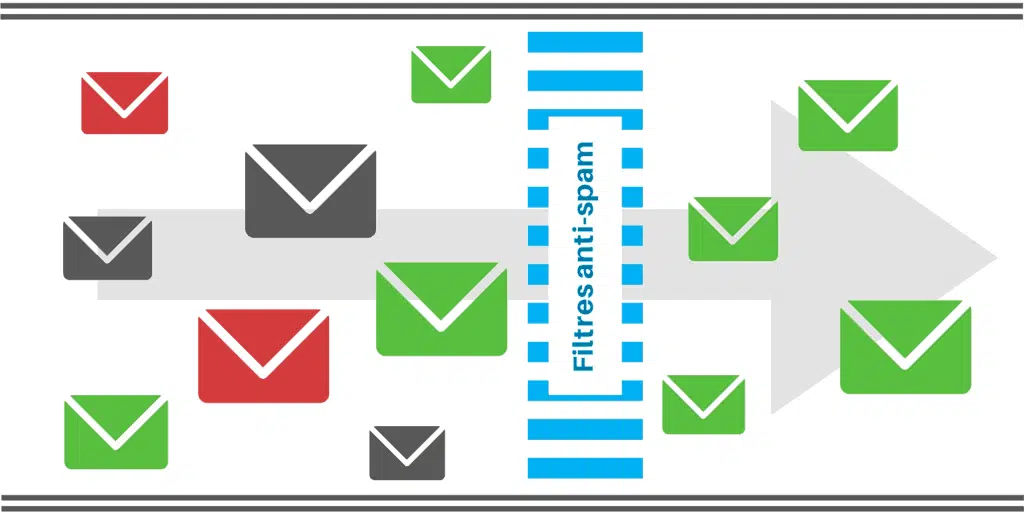

Les étapes essentielles pour créer un spam efficacement

Créer un e-mail qui traverse sans encombre les filets tendus par les…

Les 4 options clés pour gérer efficacement un risque

Penser qu'un projet est une longue route tranquille est probablement la plus…

Télécharger McAfee gratuitement : les étapes faciles à suivre

Une statistique brute : 80 % des smartphones dans le monde tournent…

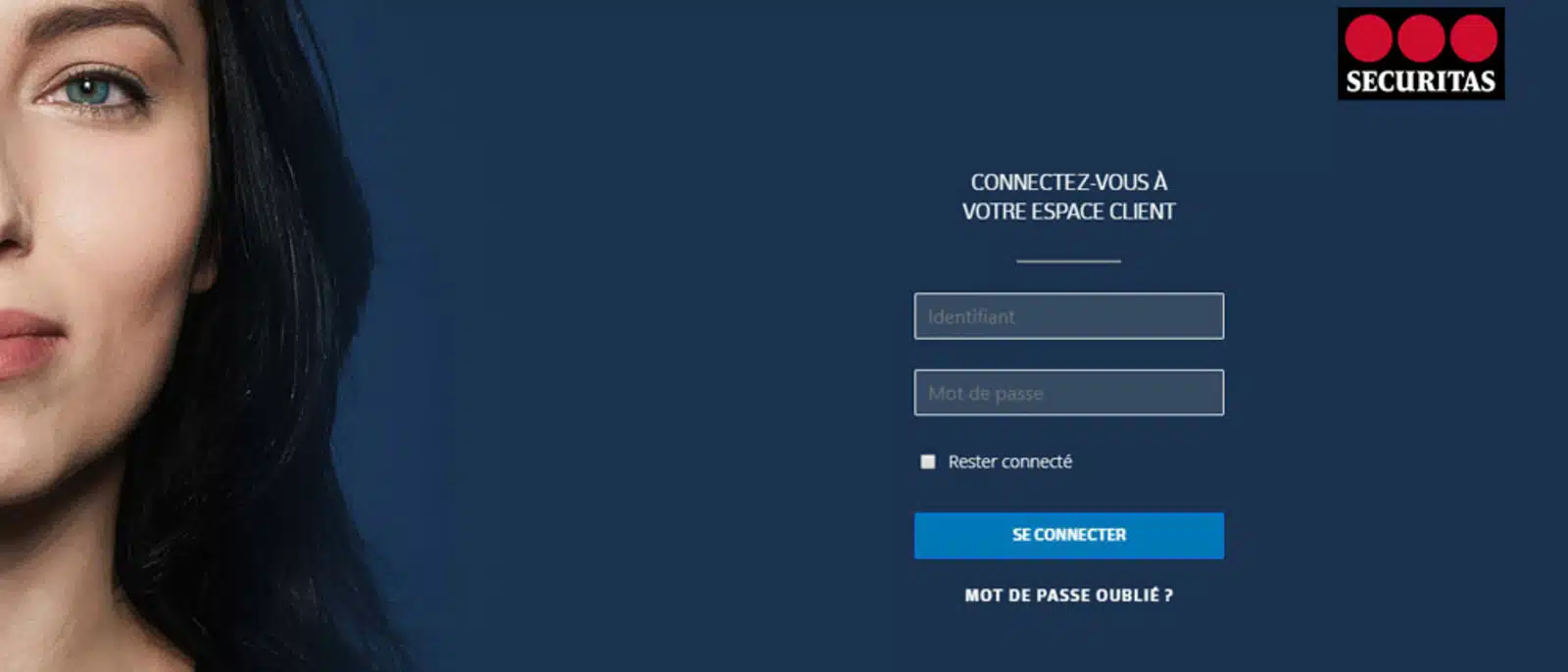

Comment bien utiliser mon portail Securitas ?

Bien souvent, il nous est difficile de bien sécuriser nos maisons ou…

Dire adieu à avast : les étapes pour le désinstaller facilement

Effacer un antivirus comme Avast, Kaspersky ou Norton ne relève pas d'un…

Supprimer un virus sur iPhone sans rien payer, c’est possible

Un iPhone n'est pas une forteresse imprenable. L'idée que seuls les PC…

Ce que cherchent vraiment les pirates informatiques lors d’une cyberattaque

Les pirates informatiques ne cherchent pas le frisson de la transgression ni…

Désinfecter son clavier d’ordinateur sans l’abîmer : les bons gestes

Oubliez les manuels épais et les conseils à rallonge : un clavier…

Reconnaître les différents types d’hameçonnage en ligne

Le piratage en ligne n'a pas pris de vacances cet été et…

Installer l’antivirus avast gratuit facilement sur votre ordinateur

Un ordinateur branché sur le réseau mondial sans la moindre protection, c'est…

Voici pourquoi il est parfois impossible de désinstaller Avast

Des utilisateurs tapent, encore et encore, sur “Désinstaller Avast” comme on frappe…

Comprendre une faille géologique : origines, effets et principaux lieux

Personne ne s'attarde sur les cicatrices de la Terre. Pourtant, elles tracent…

Trouver le bon partenaire sécurité et informatique en Île-de-France

À Paris, la course à l'efficacité ne connaît pas de pause. Les…

Application d’authentification : obtenir simplement l’app en quelques étapes

Un code à usage unique expire en moins de 30 secondes, rendant…

Opérations bancaires en ligne : sécurisées ou risquées ? Conseils et astuces

61 %. Ce n'est pas la performance d'un placement financier, c'est la…

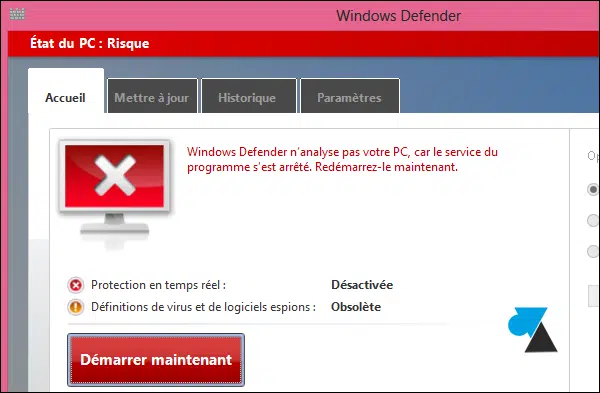

Détection logiciel malveillant : comment savoir si j’ai été infecté ?

Votre ordinateur montre des signes de lenteur inhabituelle ou affiche des messages…

Bloquer le Courrier indésirable : astuces efficaces pour s’en débarrasser!

Les boîtes de réception débordent souvent de courriers indésirables, rendant la gestion…

Protection antivirus : Microsoft intègre-t-il une solution efficace ?

Quiconque installe Windows 10 ou 11 se retrouve face à un fait…

Sécuriser sa messagerie INRAE : bonnes pratiques et préconisations

À l'heure où les cyberattaques se multiplient, protéger sa messagerie électronique devient…

Détecter, supprimer un logiciel malveillant sur mobile : les solutions efficaces

Des applications populaires, pourtant téléchargées des millions de fois, se retrouvent parfois…

Protégez vos comptes en ligne grâce à l’activation du 2FA

Un mot de passe volé ne fait pas de bruit. Pourtant, chaque…

Fréquence idéale pour sauvegarder son téléphone : nos recommandations expertes

Un téléphone effacé, ce sont parfois des années de souvenirs qui s'envolent…

Chiffrer une piscine : comment estimer le coût des travaux ?

Une piscine enterrée en béton coûte en moyenne trois fois plus cher…

Vérifier utilisation partage connexion Wi-Fi : signes à surveiller

Un smartphone connecté à six réseaux différents en vingt-quatre heures ne relève…

Cyber-sécurité de l’information : 5 principes essentiels à connaître

Les attaques informatiques exploitent souvent des failles humaines bien avant de cibler…

Cybersécurité : les meilleures pratiques pour assurer la sécurité en ligne

Un mot de passe long et complexe ne protège pas contre les…

Sécuriser logiciel : Les meilleures pratiques pour une protection optimale !

Une faille logicielle non corrigée expose l'ensemble d'un système, même si la…

OpenVPN vs WireGuard : différences, comparaison et avantages en 2025

En 2025, certains fournisseurs VPN continuent d'imposer OpenVPN comme standard, alors que…

Devenir hacker : quel métier choisir pour se lancer dans le cyber ?

42 % des recrutements en cybersécurité se font hors des parcours scolaires…

Drones : Ce qui est interdit en France avec un drone

Une erreur de pilotage à 120 mètres d’altitude peut coûter bien plus…

Sécurité Wi-Fi : décryptage des avertissements de McAfee

Certains avertissements de sécurité de McAfee s'affichent même sur des réseaux Wi-Fi…

Meilleur antimalware gratuit : comparatif des solutions sécurisées en ligne

La sécurité informatique est une préoccupation majeure pour les utilisateurs d'ordinateurs et…

Sécurité Le Bon Coin : Risques à communiquer son numéro de téléphone

Le Bon Coin est devenu un incontournable pour les transactions entre particuliers.…

Comment les services MDR renforcent la sécurité des entreprises face aux menaces cybernétiques

Dans un monde où les cybermenaces évoluent constamment en sophistication et en…

Fiabilité des clés USB : bonnes pratiques et conseils pour mieux les utiliser

Le chiffre est sans appel : chaque année, des millions de clés…

Attaque par phishing : comprendre, identifier et se protéger efficacement

Plus de 80 % des cyberattaques impliquent une technique d’hameçonnage, selon les…

Mots de passe non enregistrés : Comment résoudre ce problème courant ?

Sous Windows, la fonction de sauvegarde automatique des mots de passe échoue…

Les points clés pour sélectionner la bonne caméra de surveillance

Choisir une caméra de surveillance adaptée nécessite de considérer plusieurs critères techniques…

Sécurité informatique : les types de menaces à connaître pour protéger un système

En 2023, plus de la moitié des entreprises françaises ont signalé au…

Récupérer accès application 2FA : solutions en cas de perte!

Un smartphone perdu ou volé ne signifie pas forcément la perte définitive…

Causes des failles informatiques : explications et solutions à connaître

En 2023, près de la moitié des violations de sécurité majeures résultaient…

Protéger les données sensibles avec Mailiz : un guide complet

L’erreur ne fait jamais de bruit : une pièce jointe de trop, un…

Meilleurs pays pour étudier la cybersécurité : le choix idéal ?

Un étudiant brésilien, perché sur le rebord de son lit, détourne le…

Principes de sécurité informatique : les trois fondamentaux à connaître !

Un faux pas numérique, et l’irréparable s’invite : fichiers envolés, souvenirs dérobés, travail…

Protéger efficacement contre les attaques de phishing : astuces avancées à connaître

Un œil distrait, un clic pressé, et tout bascule : le directeur…

Sécurité Gmail : La double authentification 2FA est-elle prise en charge ?

Un mot de passe, même long comme un bras, ne vaut plus…

Bloquer les mails de phishing : quels outils efficaces choisir ?

Les attaques de phishing se multiplient et deviennent de plus en plus…

Données personnelles : risques et usages abusifs à éviter en ligne

Internet est devenu un outil indispensable, mais il cache des pièges qui…

Bloquer le Wi-Fi à la maison : astuces et solutions pour une connexion sécurisée

À la maison, la sécurité de la connexion Wi-Fi est devenue une…