En 2023, près de la moitié des violations de sécurité majeures résultaient d’une erreur humaine ou d’une configuration incorrecte. Les failles logicielles, longtemps considérées comme la principale porte d’entrée, n’expliquent pas à elles seules la multiplication des intrusions. Certaines attaques tirent parti de comportements ordinaires ou de dispositifs censés renforcer la sécurité. À l’inverse, des solutions simples, parfois négligées, permettent de réduire drastiquement les risques. La compréhension des mécanismes exploités et des moyens d’y remédier s’impose comme une exigence incontournable pour limiter l’impact des menaces numériques.

Pourquoi les failles informatiques persistent dans notre quotidien numérique

Pour cerner les véritables causes des failles informatiques, il faut s’affranchir une fois pour toutes du cliché du pirate surdoué. Ce qui mine la sécurité au quotidien, ce sont surtout des détails qui paraissent anodins, des erreurs banales alimentées par la complexité croissante des systèmes informatiques et des réseaux. Qu’il s’agisse d’une application installée à la va-vite, d’un plugin jamais mis à jour ou d’un environnement cloud laissé en configuration par défaut, chaque négligence crée une brèche potentielle.

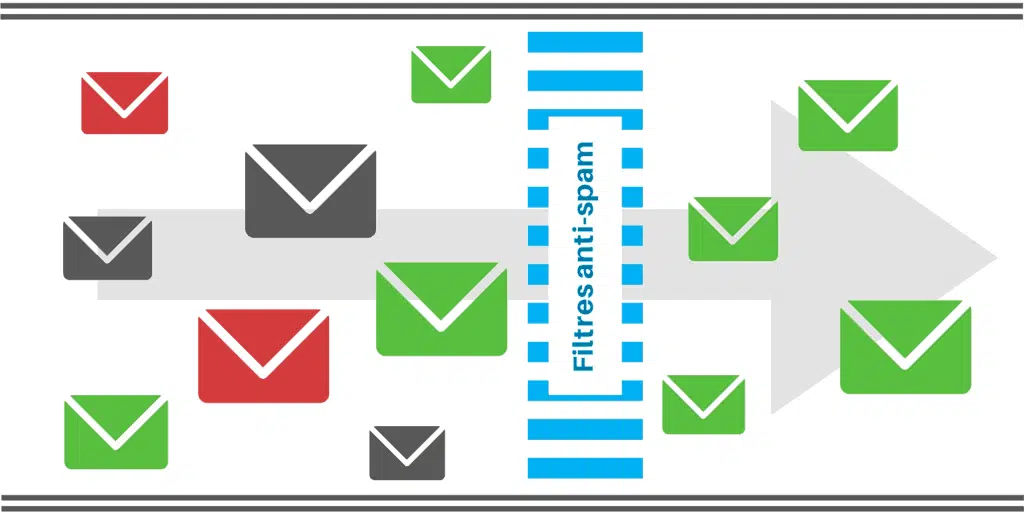

À mesure qu’on multiplie les usages numériques, la surface d’attaque s’étale. L’adoption du BYOD (Bring Your Own Device), la place croissante du télétravail et l’explosion des outils en ligne forment autant de portes ouvertes pour les acteurs malveillants. Les faiblesses les plus courantes, erreur humaine, mot de passe faible, absence de MFA, logiciel obsolète, restent des points d’entrée privilégiés. Même la messagerie, souvent reléguée au second plan, sert de tremplin à de nombreuses attaques.

Les vulnérabilités zero day bouleversent les repères établis. Une faille inconnue, non corrigée, peut être exploitée dès sa découverte, profitant du décalage entre sa révélation et l’application d’un correctif. Ce décalage, conjugué à la lenteur de certains processus de mise à jour, fait apparaître régulièrement de nouvelles failles dans les systèmes d’information. Les réponses techniques existent, mais la réalité du terrain complique leur application : ressources limitées, empilement de technologies, diversité des environnements.

Voici les erreurs les plus fréquentes qui alimentent ce cercle vicieux :

- Mauvaise configuration : un paramétrage bâclé d’un pare-feu ou d’un accès suffit à exposer le réseau.

- Logiciel obsolète : sans mises à jour, la moindre application devient une cible facile pour les cyberattaquants.

- Erreur humaine : un clic imprudent sur un lien douteux peut déclencher des conséquences désastreuses.

Cet entremêlement de facteurs techniques et humains explique la persistance des failles. La sécurité informatique, c’est autant une affaire de savoir-faire que de discipline quotidienne et d’attention aux détails.

Quels sont les principaux types d’attaques et de vulnérabilités à connaître ?

Le champ des attaques informatiques ressemble à un terrain de jeu pour stratèges. Le phishing reste la manœuvre favorite des cybercriminels : un message soigné, une fausse urgence, et les identifiants changent de mains. Avec le spearphishing, l’arnaque devient chirurgicale : la victime est ciblée selon ses habitudes, ses contacts, ses routines numériques.

Les variantes de malware, ransomware, chevaux de Troie, spyware, s’infiltrent dans les systèmes informatiques, chiffrent les données ou aspirent des informations confidentielles. Les attaques du type injection SQL ou cross-site scripting (XSS) profitent des lacunes des sites web pour forcer l’accès aux bases de données. Avec une authentification faible, ou si le MFA est absent, l’intrusion devient presque triviale.

Autre tactique : la saturation. Les attaques par déni de service distribué (DDoS) paralysent serveurs et applications, transformant un simple dysfonctionnement en panne majeure. Quant à l’ingénierie sociale, elle s’attaque à la faille la plus imprévisible : l’humain, manipulé par des techniques de persuasion ou de tromperie.

Ce panorama recouvre les modes opératoires suivants :

- Phishing et spearphishing : subtilisation d’identifiants, détournement de comptes.

- Malware : infiltration, chiffrement ou vol de données sensibles.

- Injection SQL, XSS : attaques exploitant les faiblesses des applications web.

- DDoS : interruption des services en saturant les ressources serveur.

Toutes ces menaces se nourrissent de la moindre faille, qu’elle soit logicielle, organisationnelle ou humaine. Les cyberattaques évoluent sans cesse, cherchant la faille la plus accessible, là où les défenses sont momentanément relâchées.

Zoom sur les conséquences concrètes des failles pour les utilisateurs et les organisations

Quand une faille de sécurité informatique se déclare, l’impact est immédiat. Il suffit de quelques heures pour qu’une fuite de données expose des données personnelles ou des secrets industriels. Le préjudice dépasse de loin la simple perte financière : l’atteinte à la réputation peut s’installer durablement, parfois sans retour possible. Utilisateurs et entreprises voient leur crédibilité remise en cause, leur relation de confiance ébranlée, et la réaction des autorités ou des partenaires ne tarde jamais.

Voici les principaux dommages observés suite à une attaque :

- Pertes financières : gestion de la crise, notifications obligatoires, audits à mener et éventuelles sanctions.

- Sanctions légales : le RGPD impose des exigences strictes en matière de protection des données.

- Interruption de service : les applications fonctionnelles deviennent indisponibles, freinant l’activité.

- Perte de réputation : chute de la confiance, impact sur la valorisation de l’entreprise, érosion de la fidélité des clients.

Une attaque sur un système informatique ne reste jamais confinée à l’aspect technique. Un logiciel obsolète, une mauvaise configuration ou un mot de passe faible peuvent ouvrir la voie à des attaquants capables de naviguer d’un service à l’autre. L’infection par malware ou la fuite de données ne s’arrête ni à la taille de l’organisation ni à son secteur : PME, groupes internationaux, collectivités, particuliers, tout le monde est concerné. Les conséquences se traduisent par des coûts directs (remédiation, expertise, communication) et des pertes plus insidieuses : opportunités manquées, confiance érodée, regards suspicieux des investisseurs.

Désormais, la protection des données n’est plus une option technique : elle s’impose comme une question de conformité, de gouvernance, parfois même de survie économique.

Mesures essentielles pour prévenir et limiter les risques de cyberattaques

Assurer la sécurité des systèmes passe d’abord par une mise à jour régulière des logiciels. Les éditeurs publient chaque semaine des correctifs pour combler des failles déjà exploitées sur le terrain. Repousser ces mises à jour, c’est transformer chaque appareil en cible potentielle.

L’authentification multifactorielle (MFA) s’impose désormais comme une barrière presque incontournable contre l’accès non autorisé. Un mot de passe complexe ne suffit plus ; ajouter un second facteur (SMS, application dédiée, clé physique) limite fortement les risques d’intrusion. La gestion rigoureuse des accès, doublée de politiques de mot de passe fort, restreint encore davantage le champ des attaques.

La sensibilisation à la cybersécurité et la formation régulière de tous les utilisateurs constituent un rempart de premier ordre. Chaque employé, chaque collaborateur informé devient un maillon fort de la chaîne de défense. Organiser des ateliers simulant de vraies attaques, instaurer une culture de l’alerte et de la vigilance, voilà ce qui fait la différence.

Pour une approche structurée, faire appel à des spécialistes pour un audit de sécurité ou un test d’intrusion (pentest) permet d’identifier les faiblesses cachées, qu’elles soient logicielles ou dues à une configuration hasardeuse. S’appuyer sur des référentiels éprouvés comme le Top 10 de l’OWASP ou la base de données CVE permet de prioriser les vulnérabilités à traiter.

Pour réduire davantage l’exposition aux risques, ces mesures concrètes doivent être intégrées à la politique de sécurité :

- Chiffrement des données sensibles : les informations confidentielles restent inexploitables en cas de vol.

- Sauvegarde régulière : restaurer l’activité rapidement en cas d’attaque devient possible.

- Déploiement d’un plan de continuité (PCA) ou de reprise d’activité (PRA) pour garantir l’accès aux ressources stratégiques.

- Surveillance continue et adaptation des politiques de sécurité en cohérence avec les recommandations de l’ANSSI et du RGPD.

Face à la sophistication croissante des menaces, la sécurité informatique n’est jamais acquise : elle se construit, se maintient et s’ajuste chaque jour. Oublier cette vigilance, c’est prendre le risque de voir la menace surgir là où on ne l’attendait pas.