Plus de 80 % des cyberattaques impliquent une technique d’hameçonnage, selon les données les plus récentes des organismes de cybersécurité. Les failles humaines restent la porte d’entrée privilégiée, malgré des technologies de protection de plus en plus sophistiquées. Une seule erreur suffit pour compromettre des informations sensibles ou des accès critiques.Les attaquants adaptent en permanence leurs méthodes, profitant de chaque nouvelle habitude numérique pour contourner les défenses. Face à cette évolution constante, seule une vigilance informée permet de limiter les risques et de réagir efficacement en cas d’incident.

Le phishing, une menace invisible mais omniprésente

L’intrusion numérique n’a pas besoin de fracas. Là où tout semble sous contrôle, le phishing s’invite silencieusement. Un email qui paraît anodin, une sollicitation déguisée en message interne : les cybercriminels redoublent de créativité pour se fondre dans le paysage digital. Ils misent sur la routine et la confiance, tirant parti de la distraction ou de la surcharge d’emails pour piéger en douceur. Derrière chaque courriel qui copie les codes d’un fournisseur ou la signature d’un collègue, c’est l’ingéniosité du fraudeur qui opère, jamais celle du hasard.

Les assauts les plus insidieux prennent pour cible un individu ou une structure en particulier. Avec le spear phishing, tout est personnalisé : le message est ciselé à partir de renseignements récoltés sur les réseaux sociaux ou lors de fuites précédentes. Voilà pourquoi, dès la PME jusqu’aux multinationales, toutes les entreprises deviennent des proies. Les chiffres de l’ANSSI parlent d’eux-mêmes : près d’une société sur deux a croisé le chemin d’un mail d’hameçonnage sur l’année passée, sans distinction de taille ou de secteur.

Phishing : un risque protéiforme

Quelques situations typiques devraient immédiatement mettre en alerte :

- Courriels prétendant venir de partenaires ou clients réguliers

- Messages suspects reçus via les réseaux sociaux

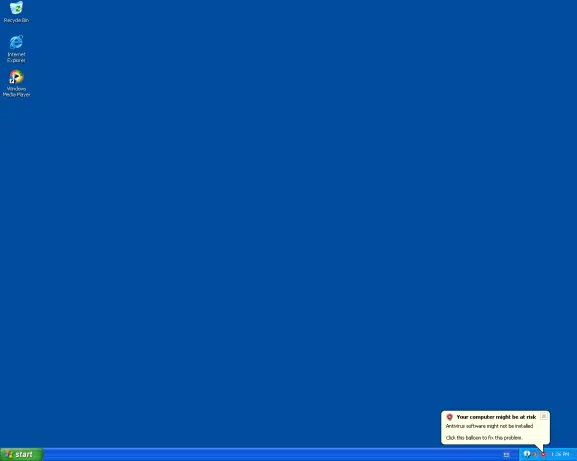

- Alerte de sécurité informatique factice

- Demandes pressantes de mise à jour des comptes professionnels

Aucune messagerie n’échappe désormais à la menace : emails professionnels, conversations privées, notifications sur les plateformes sociales. Les fraudeurs rivalisent d’imagination, et les simulations d’attaques phishing en entreprise révèlent à quel point ils savent s’adapter. Plus la technologie avance, plus ces attaques mutent, rendant le phishing omniprésent et imprévisible.

Comment reconnaître une tentative d’hameçonnage ?

Face à la vague d’emails frauduleux, l’attention au détail fait toute la différence. Certains éléments révèlent le faux avant le clic fatal : il suffit parfois d’un oeil aguerri et d’un soupçon de méfiance.

Premier réflexe, scruter l’expéditeur. Un domaine douteux, une lettre déplacée, un nom rédigé bizarrement : le diable se loge dans ces détails. Les mails de phishing optent rarement pour la patience, préférant jouer sur l’urgence ou la menace pour pousser la victime à cliquer ou ouvrir une pièce jointe.

Puis, il y a le corps du message : formulations maladroites, tournures automatiques, fautes flagrantes. Un lien douteux, détectable en survolant simplement le texte, trahit souvent une adresse web sans rapport avec l’apparence affichée.

Voici un tableau qui synthétise les points de vigilance à adopter :

| Élément à contrôler | Indicateur de phishing |

|---|---|

| Adresse d’expéditeur | Légère modification, nom de domaine inhabituel |

| Tonalité du message | Urgence, menace, demande inhabituelle |

| Liens et pièces jointes | URL suspecte, fichier inattendu |

| Qualité rédactionnelle | Erreurs, incohérences, traduction automatique |

L’hameçonnage ne se limite plus à la boîte mail. Il se propage par messagerie privée, SMS et réseaux sociaux. Rester sur ses gardes, même face à un interlocuteur généralement digne de confiance, protège contre bien des déconvenues.

Se prémunir efficacement : conseils et réflexes à adopter

Désormais, chaque structure a tout intérêt à ancrer une culture digitale rigoureuse. Cela passe d’abord par la sensibilisation. Proposer des sessions de formation régulière donne à chaque collaborateur des armes concrètes pour contrer la fraude. Les exercices de phishing simulés placent chacun en situation réelle, dévoilant les faiblesses et musclant les défenses collectives.

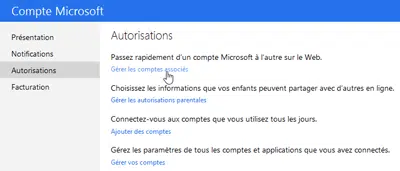

Autre étape, renforcer la sécurité informatique par l’authentification multifactorielle (MFA). Ce niveau de protection supplémentaire rend les comptes difficiles à détourner, même si un mot de passe fuite. Installer une solution anti-phishing bloque en amont de nombreux messages piégés, évitant bien des erreurs de clics.

Pour limiter l’exposition, trois réflexes méritent d’être systématisés :

- Contrôler systématiquement l’origine de tout message reçu

- Garder confidentiels les identifiants et informations personnelles, surtout en cas de doute sur un lien

- Privilégier des mots de passe robustes et prendre l’habitude de les renouveler fréquemment

Penser à bâtir un véritable plan de réponse aux incidents change la donne le jour où la menace frappe. Tout commence par la désignation d’un référent, la rédaction de procédures limpides et la répétition des scénarios d’alerte. Les organisations qui font de la cybersécurité un réflexe quotidien limitent les dégâts et préservent la confiance construite avec leurs partenaires.

Victime de phishing : les démarches à entreprendre sans attendre

Dans ces moments où la réalité rattrape le pire des scénarios, chaque seconde compte. Le tout premier geste : modifier immédiatement tous les mots de passe liés aux comptes atteints. Et il ne faut surtout pas se limiter au service touché : la réutilisation d’identifiants peut facilement ouvrir d’autres portes.

Alertez dans la foulée l’équipe chargée de la cybersécurité, ou le service informatique, selon l’organisation. Déclarer l’incident, et non le minimiser, permet d’activer les soutiens, qu’ils soient internes ou extérieurs. Si un préjudice financier ou une atteinte à la réputation est avéré, contactez la banque, faites opposition si besoin et rassemblez les preuves pour préparer un dépôt de plainte auprès des autorités.

Sur le plan technique, il devient impératif de mesurer l’ampleur de l’attaque. Un malware ou un ransomware peut s’être infiltré à la faveur d’une pièce jointe. L’expertise d’un professionnel s’impose alors, les traces d’hameçonnage étant souvent furtives et difficiles à repérer d’un simple coup d’œil.

Il ne faut pas non plus négliger d’informer les contacts potentiellement exposés si la messagerie compromise a servi de relais. Cette démarche entame la limitation des dégâts et démontre une gestion transparente de la crise. Documenter chaque action, garder une trace précise du déroulé et des réponses apportées : autant d’atouts pour rebondir face à l’imprévu.

Au bout du compte, la prudence collective dessine la première ligne de défense. Ce soupçon, juste à temps, vaut parfois toutes les technologies du monde. Quand l’alerte sonnera à nouveau, serez-vous de ceux qui cliquent, ou de ceux qui s’arrêtent ?