Un œil distrait, un clic pressé, et tout bascule : le directeur financier d’une PME se retrouve face à un site bancaire plus vrai que nature, prêt à confier ses identifiants. Pas besoin d’être novice pour tomber dans le filet : le phishing, caméléon du cybercrime, n’a que faire de l’expérience ou du pedigree. Chaque année, il change de visage, affine ses méthodes et déjoue les vieilles recettes.

Mais sous la surface de chaque attaque, il existe des contres-mesures dont on parle trop peu. Se reposer sur les sempiternels conseils revient à laisser une fenêtre entrouverte. Les stratégies réellement efficaces se cachent souvent dans les détails, entre psychologie rusée et avancées technologiques de pointe.

Pourquoi le phishing reste une menace persistante en 2024

Pas de pause pour le phishing. Cette année encore, les cybercriminels s’appuient sur l’automatisation et l’intelligence artificielle pour concocter des attaques de phishing d’une crédibilité redoutable, presque indiscernables à l’œil averti. Les rapports Cisco et Verizon s’accordent : plus de 80 % des incidents de sécurité impliquent une forme d’hameçonnage. La France n’est pas épargnée, la vague de tentatives de phishing frappe aussi bien les PME que les grands groupes.

La cible a changé : il ne s’agit plus seulement de soutirer des données personnelles. Désormais, l’usurpation d’identité professionnelle est au cœur du jeu. Les hackers exploitent la confiance interne, s’immiscent dans les échanges pour mieux piéger. Deux variantes prospèrent : le spear phishing et le business email compromise (BEC), des attaques taillées sur mesure pour maximiser les gains des groupes organisés. Selon le rapport State of the Phish, 74 % des sociétés françaises ont déjà subi une attaque de ce genre en 2023.

- Spear phishing : attaques chirurgicales, truffées de détails personnels pour embrouiller la vigilance.

- Business email compromise : prise de contrôle de comptes professionnels pour orchestrer des virements frauduleux.

La sécu informatique affronte une démultiplication des canaux : emails, SMS, messageries instantanées, réseaux sociaux. Les défenses classiques ne suffisent plus à contenir la diversité des attaques, rendant la protection face à ces menaces toujours plus exigeante, toujours plus technique.

Reconnaître les signaux faibles : comment déjouer les pièges les plus sophistiqués ?

La surface de frappe du phishing déborde désormais du cadre de l’email. Les cybercriminels investissent le SMS (smishing), la voix (vishing), les codes QR (quishing). Le spear phishing et le whaling réservent leurs filets aux dirigeants et responsables financiers.

L’ingénierie sociale ne se limite pas à l’adresse email : elle exploite les informations personnelles semées à la volée sur les réseaux sociaux ou issues de fuites massives. Les campagnes les plus habiles se parent des couleurs de l’OMS, de Microsoft ou d’une banque, jouant sur la confiance envers ces institutions. Pourtant, les indices d’une tentative de phishing persistent, discrets mais révélateurs : pièce jointe surprise, lien subtilement déformé, requête pressante pour des identifiants.

- Fautes d’orthographe ou de grammaire : ces détails trahissent souvent une attaque réalisée à la va-vite ou par des bots.

- Adresses d’expéditeurs contrefaites : un caractère qui diffère, et l’illusion est presque parfaite.

- Liens ou pièces jointes suspectes : déguisées en fichiers bureautiques familiers, elles attendent le faux pas.

Les attaques les plus récentes se fondent dans le décor, imitant signatures, styles et habitudes des correspondants réguliers. La parade ? Ne rien prendre pour acquis. La vérification systématique, même pour un courriel signé d’un collègue, s’impose. Les équipes sensibilisées à détecter ces signaux faibles constituent le rempart le plus solide contre cette menace insaisissable.

Outils et méthodes avancés pour renforcer sa défense au quotidien

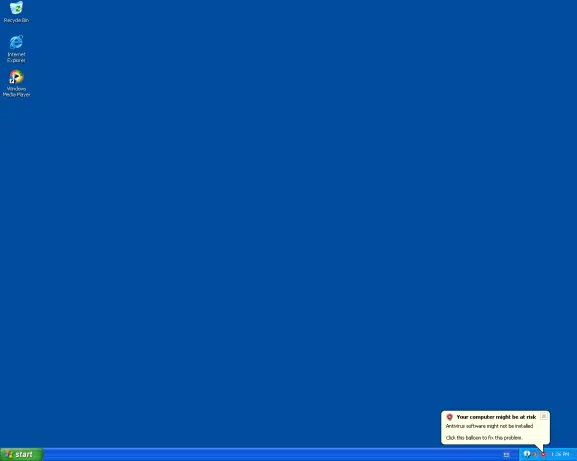

Devant la montée en puissance des attaques de phishing, les entreprises affûtent sérieusement leurs outils. Exit la simple combinaison antivirus + pare-feu. Place à des solutions capables de flairer les signaux faibles et de réagir au quart de tour.

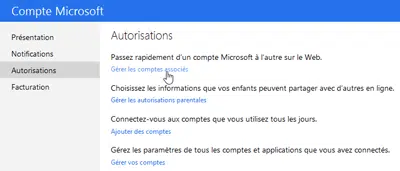

- Filtre anti-phishing : Proofpoint, Altospam ou Barracuda Email Protection traquent et bloquent les courriels suspects, même lorsqu’ils se cachent derrière des détours astucieux.

- Authentification multi-facteur (MFA) : désormais indispensable sur Google Workspace, Slack, Discord… le MFA rend les vols d’identifiants quasi inopérants.

Le gestionnaire de mots de passe bannit les codes faibles ou recyclés. Des plateformes comme EventLog Analyzer ou GravityZone Small Business Security surveillent les comportements douteux, scrutent les logs pour détecter la moindre brèche.

La formation à la cybersécurité n’a jamais été aussi pointue. Des simulations de phishing, orchestrées par Phished ou Mailinblack, confrontent les salariés à des scénarios ultra-réalistes. La première ligne de défense s’entretient par des audits de sécurité réguliers et une capacité à enclencher, à la moindre alerte, un plan de réponse aux incidents.

Ajoutez à cela des protocoles comme DMARC pour authentifier les emails sortants, et une couverture EDR (Endpoint Detection and Response) pour traquer les menaces les plus furtives. Un VPN solide ferme la marche, limitant l’exposition des actifs sensibles lorsqu’on travaille à distance.

Anticiper les nouvelles techniques de phishing : ce que les experts recommandent

Le phishing change de forme, porté par l’ingéniosité sans limite des cybercriminels. Les rapports Cisco, Verizon et State of the Phish sont clairs : désormais, les réseaux sociaux deviennent le terrain de chasse, et les techniques d’ingénierie sociale gagnent en finesse. Le spear phishing s’adapte, vise aussi bien les décideurs que les collaborateurs moins expérimentés, via LinkedIn, WhatsApp ou Slack.

Pour ne pas être pris de court, les experts prônent une stratégie globale. La formation à la cybersécurité doit évoluer, intégrer des simulations actualisées et sensibiliser aux manipulations par téléphone (vishing), SMS (smishing) ou QR codes (quishing), des vecteurs en pleine explosion.

- Accentuez la détection comportementale : surveillez connexions inhabituelles et agissements suspects sur les systèmes.

- Mettez en place une gestion de crise conforme à l’ISO 27001 ou aux recommandations de la Federal Trade Commission.

- Testez sans relâche le PRA (plan de reprise d’activité) pour limiter la casse en cas d’attaque.

L’avenir appartient aux solutions adaptatives, capables d’intégrer l’intelligence artificielle pour décoder les nouvelles méthodes des attaquants. Les données sensibles doivent être cloisonnées, les droits d’accès réévalués sans cesse. Face à des assauts toujours plus habiles, seules la vigilance et la réactivité permettront d’éviter que la prochaine attaque ne fasse tomber la maison.